En 2024, plus de 85% des applications mobiles nécessitent une architecture backend robuste pour fonctionner efficacement. Les développeurs sont confrontés à un défi majeur : comment construire une infrastructure backend performante, sécurisée et respectueuse de la souveraineté des données, tout en optimisant les coûts et le temps de développement ? La multiplication des technologies (API REST, GraphQL, BaaS) et les exigences réglementaires européennes (RGPD, Cloud Act) complexifient ces choix stratégiques.

L’adoption d’une architecture backend moderne basée sur des solutions open source et européennes offre une réponse concrète à ces problématiques. Cette approche combine performance technique, conformité réglementaire et indépendance technologique. Les solutions françaises et européennes se sont considérablement développées, proposant désormais des alternatives crédibles aux géants américains.

Cet article explore les fondamentaux d’une architecture backend mobile performante, des protocoles API aux solutions d’authentification, en passant par les infrastructures de notifications et les plateformes BaaS open source. Nous analysons les solutions privilégiant la souveraineté numérique tout en garantissant scalabilité et fiabilité. Pour concrétiser ces concepts et bénéficier d’un accompagnement expert dans la mise en œuvre de votre architecture backend mobile, découvrez notre expertise en développement d’applications mobiles France.

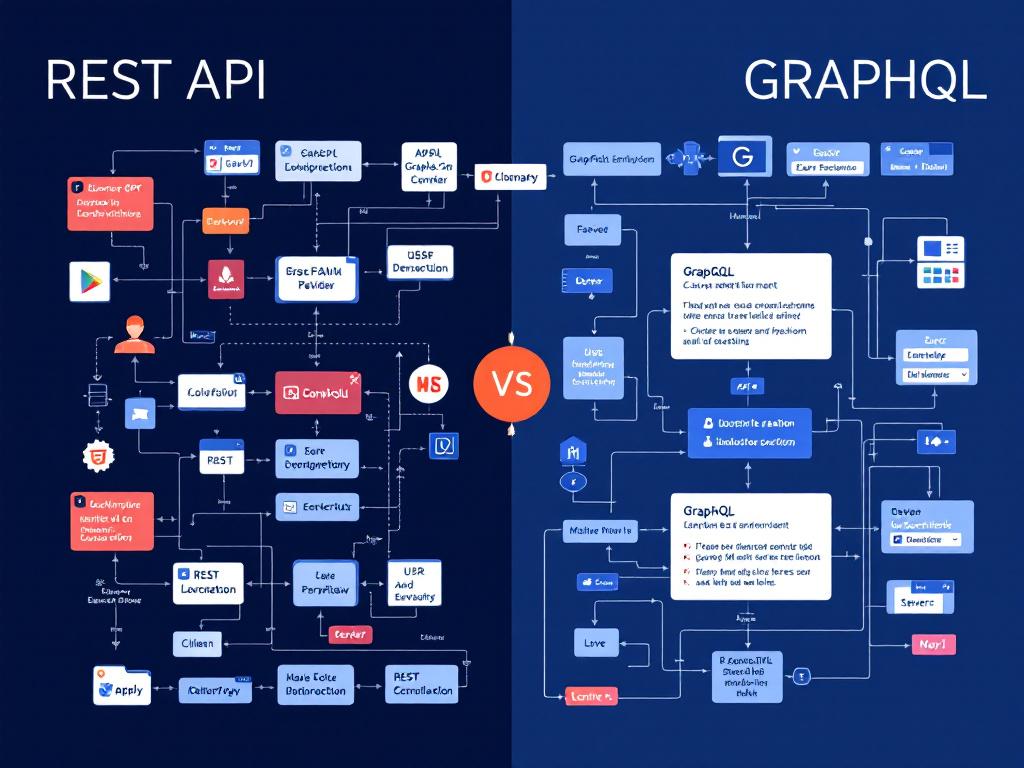

Architectures API modernes : REST vs GraphQL pour le mobile

API REST : le standard éprouvé pour les applications mobiles

L’architecture REST (Representational State Transfer) demeure la norme dominante pour les backends mobiles grâce à sa simplicité et sa maturité. Cette approche repose sur des principes HTTP standard avec des verbes (GET, POST, PUT, DELETE) et des endpoints structurés représentant les ressources. Les API REST offrent une courbe d’apprentissage douce et une compatibilité universelle avec tous les langages et frameworks mobiles.

API Platform, solution française open source, s’impose comme référence pour créer des API REST conformes aux standards modernes. Ce framework PHP génère automatiquement une API RESTful complète avec documentation OpenAPI, validation des données et pagination. API Platform supporte nativement JSON-LD et Hydra pour créer des API hypermedia facilitant la découverte des ressources par les applications clientes.

Les avantages du REST pour le mobile incluent la mise en cache HTTP native, la simplicité de débogage et l’existence d’outils de test matures. Cependant, le REST présente des limitations pour les applications mobiles complexes : le sur-fetching (récupération de données superflues) et le under-fetching (requêtes multiples nécessaires) impactent les performances sur réseaux mobiles instables. La gestion des relations entre entités nécessite souvent plusieurs requêtes successives, augmentant la latence perçue.

GraphQL : flexibilité et optimisation des performances réseau

GraphQL, développé initialement par Facebook, révolutionne l’approche des API mobiles en permettant aux clients de spécifier exactement les données nécessaires. Cette flexibilité élimine le sur-fetching et réduit drastiquement le nombre de requêtes réseau, crucial pour les performances mobiles. Une seule requête GraphQL peut agréger des données provenant de multiples ressources, remplaçant plusieurs appels REST.

Hasura se distingue comme solution GraphQL open source performante, générant automatiquement une API GraphQL complète à partir d’une base PostgreSQL. Hasura offre des fonctionnalités avancées incluant les subscriptions en temps réel via WebSocket, l’agrégation de données et un système de permissions granulaires au niveau des lignes. L’architecture d’Hasura permet de connecter plusieurs sources de données (bases SQL, API REST existantes) sous une interface GraphQL unifiée.

L’adoption de GraphQL implique une complexité accrue côté backend avec la gestion du N+1 problem (requêtes répétitives non optimisées) et la nécessité d’implémenter du DataLoader pour optimiser les performances. La courbe d’apprentissage est plus raide qu’avec REST, mais les bénéfices en termes d’expérience utilisateur mobile justifient cet investissement pour les applications avec des interfaces riches. Les outils de développement GraphQL (GraphiQL, Apollo Studio) facilitent l’exploration et le test des schémas.

L’approche hybride : combiner REST et GraphQL

De nombreuses architectures modernes adoptent une stratégie hybride combinant REST pour les opérations simples et GraphQL pour les interfaces complexes. Cette approche pragmatique exploite les forces de chaque protocole : REST pour les endpoints publics, le caching HTTP et les webhooks, GraphQL pour les dashboards riches et les applications nécessitant une flexibilité maximale.

Strapi, CMS headless français open source, illustre parfaitement cette approche en proposant nativement API REST et GraphQL. Strapi permet aux développeurs de créer des modèles de contenu via une interface d’administration intuitive, générant automatiquement les deux types d’API. Cette flexibilité facilite l’intégration avec diverses applications clientes selon leurs besoins spécifiques.

L’architecture API-first, privilégiant la conception de l’API avant l’implémentation, devient le standard pour les projets mobiles. Cette méthodologie garantit cohérence, documentation complète et facilite la collaboration entre équipes backend et mobile. Les outils de design d’API comme Swagger/OpenAPI pour REST et GraphQL Schema Definition Language permettent de définir des contrats clairs avant tout développement.

Authentification et sécurité des API mobiles

OAuth 2.0 et JWT : les standards d’authentification moderne

L’authentification mobile nécessite un équilibre entre sécurité maximale et expérience utilisateur fluide. Le protocole OAuth 2.0 s’est imposé comme standard pour l’authentification déléguée, permettant aux applications d’accéder aux ressources sans exposer les identifiants utilisateurs. Les flows OAuth adaptés au mobile incluent le Authorization Code flow avec PKCE (Proof Key for Code Exchange), protégeant contre les attaques d’interception sur applications publiques.

Les JSON Web Tokens (JWT) constituent le mécanisme privilégié pour transporter les informations d’authentification entre client mobile et backend. Ces tokens auto-contenus incluent claims (revendications) encodés et signés cryptographiquement, permettant au serveur de valider l’authenticité sans interroger systématiquement la base de données. Les JWT doivent être stockés de manière sécurisée sur mobile, préférablement dans le Keychain iOS ou le Keystore Android.

L’architecture d’authentification moderne implémente un système de refresh tokens pour renouveler les access tokens expirés sans redemander les identifiants. Cette approche améliore la sécurité en limitant la durée de vie des access tokens (15-30 minutes) tout en maintenant une session utilisateur fluide. Les refresh tokens, stockés de manière ultra-sécurisée, possèdent une durée de vie plus longue (jours ou semaines) et peuvent être révoqués côté serveur.

Authentification biométrique et multi-facteurs

L’authentification biométrique (empreinte digitale, reconnaissance faciale) s’est généralisée sur mobile, offrant sécurité renforcée et commodité utilisateur. L’intégration backend doit supporter ces mécanismes via des protocoles comme FIDO2/WebAuthn permettant l’authentification sans mot de passe. Le backend stocke des clés publiques pendant que les clés privées restent sécurisées sur l’appareil mobile.

L’authentification multi-facteurs (MFA) devient indispensable pour les applications sensibles (finance, santé, administration). L’implémentation typique combine « quelque chose que vous connaissez » (mot de passe), « quelque chose que vous possédez » (smartphone, token OTP) et « quelque chose que vous êtes » (biométrie). Les solutions open source comme Authentik ou Keycloak proposent des serveurs d’identité complets supportant OAuth2, OIDC et MFA.

La gestion des sessions mobiles diffère fondamentalement du web traditionnel, les applications restant souvent ouvertes pendant des jours. L’architecture backend doit implémenter une stratégie de session adaptée : validation régulière des tokens, détection d’activité suspecte et mécanismes de révocation instantanée. Les policies de sécurité peuvent inclure la limitation du nombre de devices simultanés par compte ou la détection de connexions depuis des localisations géographiques inhabituelles.

Sécurisation des API : bonnes pratiques et outils

La sécurisation des API mobiles nécessite une approche multi-couches commençant par le chiffrement HTTPS/TLS obligatoire pour toutes les communications. Le certificate pinning, technique consistant à valider le certificat serveur côté application, protège contre les attaques man-in-the-middle même sur réseaux compromis. Cette pratique nécessite cependant une gestion rigoureuse du renouvellement des certificats.

Le rate limiting constitue une défense essentielle contre les attaques par force brute et les abus d’API. L’implémentation de quotas par utilisateur, IP ou token limite le nombre de requêtes autorisées par période. Les solutions comme Kong (gateway API open source) ou Tyk offrent des fonctionnalités avancées de rate limiting, monitoring et transformation des requêtes. Ces gateways centralisent également l’authentification, la journalisation et l’analytics.

La validation stricte des entrées côté backend prévient les injections SQL, XSS et autres vulnérabilités classiques. Chaque endpoint doit valider format, type et plage des données reçues avant traitement. Les frameworks modernes comme API Platform ou Strapi intègrent des systèmes de validation déclaratifs facilitant cette sécurisation. L’audit régulier des dépendances avec des outils comme OWASP Dependency-Check identifie les vulnérabilités connues dans les bibliothèques tierces.

Synchronisation offline et gestion des données mobiles

Stratégies offline-first pour applications mobiles

Les applications mobiles modernes doivent fonctionner sans connexion internet permanente, nécessitant des architectures offline-first. Cette approche privilégie le stockage local comme source de vérité primaire, synchronisant avec le backend lorsque la connectivité le permet. Les bases de données embarquées comme SQLite, Realm ou WatermelonDB permettent un stockage structuré performant sur mobile.

La synchronisation bidirectionnelle pose des défis complexes de résolution de conflits lorsque des modifications simultanées affectent les mêmes données. Les stratégies incluent le « last write wins » (dernière écriture prioritaire, simple mais avec pertes potentielles), le versioning avec résolution manuelle, ou les CRDT (Conflict-free Replicated Data Types) permettant une convergence automatique. Supabase, BaaS open source basé sur PostgreSQL, propose une synchronisation en temps réel intégrée simplifiant ces problématiques.

L’architecture backend doit exposer des endpoints optimisés pour la synchronisation : delta sync (uniquement les changements depuis la dernière synchronisation) plutôt que full sync, pagination efficace et timestamps ou version numbers pour tracer les modifications. Les queues de synchronisation côté mobile empilent les modifications pendant les périodes offline, les rejouant lors de la reconnexion. La gestion intelligente de la bande passante priorise les données critiques et diffère les contenus volumineux.

Stratégies de caching et optimisation réseau

Le caching constitue un pilier de la performance mobile, réduisant latence, consommation de données et charge serveur. L’approche multi-niveaux combine cache mémoire (rapide, volatil), cache disque (persistant) et cache réseau (CDN). Les headers HTTP (Cache-Control, ETag) pilotent la stratégie de caching, indiquant durée de validité et mécanismes de revalidation.

Les stratégies de fetching adaptées au mobile incluent le prefetching (chargement anticipé des données probablement nécessaires), le lazy loading (chargement à la demande) et le pagination intelligente. Les applications doivent minimiser les requêtes réseau pendant les périodes de faible connectivité, détectant la qualité du réseau et adaptant le comportement. Les bibliothèques comme Apollo Client (GraphQL) ou React Query (REST) implémentent ces patterns avec cache automatique et gestion des états de chargement.

La compression des données (gzip, Brotli) réduit significativement la taille des transferts, particulièrement pour JSON verbeux. L’optimisation des images via formats modernes (WebP, AVIF) et le dimensionnement adaptatif selon la résolution d’écran préservent la bande passante mobile. Les techniques de batching regroupent plusieurs requêtes API en une seule, réduisant l’overhead HTTP et améliorant les performances sur réseaux à latence élevée.

Plateformes BaaS open source : Supabase et Appwrite

Supabase se positionne comme alternative open source à Firebase, offrant base de données PostgreSQL, authentification, storage de fichiers et fonctions serverless. L’architecture Supabase inclut une API REST auto-générée (PostgREST), une API en temps réel basée sur les triggers PostgreSQL et un système d’authentification supportant OAuth, magic links et MFA. La synchronisation temps réel de Supabase utilise PostgreSQL LISTEN/NOTIFY, permettant aux clients de s’abonner aux changements de données.

Appwrite constitue une autre plateforme BaaS open source complète, avec backend multiplateforme (web, mobile, serveur) et SDK pour tous les langages majeurs. Appwrite propose base de données NoSQL, authentification multi-providers, storage avec gestion des permissions, fonctions cloud et messagerie temps réel. L’interface d’administration intuitive facilite la configuration des collections, utilisateurs et permissions sans écrire de code backend.

Ces plateformes BaaS accélèrent drastiquement le développement en fournissant une infrastructure backend complète prête à l’emploi. L’hébergement peut se faire sur infrastructure propre (souveraineté totale) ou via des providers cloud européens. Les deux solutions supportent la scalabilité horizontale et proposent des systèmes de permissions granulaires adaptés aux applications complexes. Le choix entre Supabase (SQL, real-time PostgreSQL) et Appwrite (NoSQL, multi-providers) dépend des besoins spécifiques du projet.

Infrastructure de notifications push et messagerie

Alternatives européennes à Firebase Cloud Messaging

Les notifications push constituent un canal essentiel d’engagement utilisateur, mais Firebase Cloud Messaging (FCM) de Google pose des questions de souveraineté des données. OneSignal, bien qu’américain, propose des serveurs européens et une option open source (self-hosted) respectant le RGPD. Cette plateforme unifiée supporte iOS (APNS), Android (FCM/HMS) et web push, avec segmentation avancée et A/B testing.

L’infrastructure de notifications nécessite l’intégration avec les services natifs : Apple Push Notification Service (APNS) pour iOS et Firebase Cloud Messaging ou Huawei Mobile Services (HMS) pour Android. Le backend doit gérer les tokens de devices, leur renouvellement et leur révocation lors de désinstallation. Les architectures scalables utilisent des queues de messages (RabbitMQ, Redis) pour absorber les pics de notifications et garantir la livraison.

Les solutions self-hosted comme Gotify (notifications serveur) ou l’implémentation custom via APNS/FCM offrent contrôle total mais nécessitent expertise technique. L’approche hybride combine services managés pour la fiabilité et infrastructure propre pour les données sensibles. La conformité RGPD impose transparence sur le traitement des tokens, possibilité de opt-out et minimisation des données collectées.

Messagerie temps réel et WebSocket

Les fonctionnalités de chat et messagerie instantanée reposent sur des connexions persistantes bidirectionnelles, typiquement WebSocket. Cette technologie permet au serveur de pousser des données vers les clients sans requête préalable, essentiel pour les expériences temps réel. Les protocoles comme Socket.IO ajoutent des fonctionnalités de reconnexion automatique, rooms et fallback pour anciens navigateurs.

L’architecture de messagerie temps réel nécessite infrastructure scalable gérant des milliers de connexions simultanées. Les solutions incluent Socket.IO avec cluster adapter Redis pour synchroniser plusieurs instances, ou des services managés comme Pusher/Ably (avec serveurs européens). L’implémentation custom doit gérer présence utilisateur, accusés de réception, historique de messages et synchronisation multi-devices.

Les considérations de sécurité incluent authentification des connexions WebSocket (via tokens JWT), chiffrement de bout en bout pour messages sensibles et rate limiting pour prévenir les abus. La persistance des messages nécessite architecture robuste avec base de données optimisée pour les insertions massives et requêtes de lecture historiques. Les stratégies de pagination et archivage des anciens messages maintiennent les performances à long terme.

Analytics et monitoring des applications mobiles

Le monitoring backend des applications mobiles nécessite visibilité sur les performances API, taux d’erreur et comportements utilisateurs. Les solutions open source comme Matomo (analytics) ou Plausible (analytics respectueux de la vie privée) offrent alternatives à Google Analytics. Ces outils respectent RGPD nativement et peuvent être hébergés sur infrastructure européenne.

L’instrumentation du backend expose métriques essentielles : latence des endpoints, taux de succès/échec, consommation de ressources et distribution géographique des requêtes. Les outils comme Grafana (visualisation) avec Prometheus (collecte de métriques) ou la stack ELK (Elasticsearch, Logstash, Kibana) permettent monitoring temps réel et investigation des incidents. L’alerting automatique notifie l’équipe technique lors de dégradations de performance ou pics d’erreurs.

Le crash reporting et error tracking côté mobile (Sentry, BugSnag avec instances européennes) remontent les exceptions vers le backend pour analyse. La corrélation entre erreurs mobiles et logs backend facilite le diagnostic des problèmes. Les dashboards unifiés agrègent métriques techniques (performances) et business (conversions, engagement) pour vision holistique de la santé applicative.

Hébergement cloud souverain et infrastructure française

Providers cloud français et européens

La souveraineté numérique impose de choisir des hébergeurs soumis au droit européen, protégés du Cloud Act américain. OVHcloud, leader européen du cloud, propose infrastructure complète incluant instances compute, bases de données managées, Kubernetes et CDN. OVHcloud garantit que les données restent sur sol européen et ne sont pas soumises aux lois extraterritoriales américaines.

Scaleway, pure player français du cloud, offre services similaires avec datacenters en France et Pays-Bas. Scaleway propose instances serverless (fonctions, containers), bases PostgreSQL/MySQL managées et object storage S3-compatible. Les tarifs compétitifs et l’engagement pour l’open source font de Scaleway une option attractive pour startups et PME françaises.

D’autres acteurs européens incluent Exoscale (Suisse), Hetzner (Allemagne) et Cloudflare Workers (avec option de routing européen). La certification SecNumCloud de l’ANSSI garantit le plus haut niveau de sécurité et souveraineté pour données sensibles. Les organismes publics et entreprises traitant données critiques privilégient ces certifications lors du choix d’hébergeur.

Kubernetes et stratégies de conteneurisation

La conteneurisation via Docker et l’orchestration Kubernetes sont devenues standard pour déployer applications backend scalables. Kubernetes automatise déploiement, scaling et gestion des containers, garantissant haute disponibilité. Les services Kubernetes managés (OVHcloud Managed Kubernetes, Scaleway Kapsule) simplifient l’exploitation en gérant le control plane.

L’architecture microservices, décomposant le backend en services indépendants communiquant via API, améliore scalabilité et maintenabilité. Chaque microservice peut être développé, déployé et scalé indépendamment. Les patterns comme API Gateway, Service Mesh (Istio, Linkerd) et Circuit Breaker assurent résilience et observabilité. Cette approche convient aux applications complexes mais introduit complexité opérationnelle.

Les stratégies de déploiement incluent rolling updates (remplacement progressif des instances), blue-green deployments (bascule entre deux environnements) et canary releases (déploiement graduel auprès d’un sous-ensemble d’utilisateurs). Les outils CI/CD comme GitLab CI/CD, Jenkins ou ArgoCD automatisent ces processus. L’infrastructure as code (Terraform, Ansible) versionne et automatise le provisioning infrastructure, garantissant reproductibilité et traçabilité.

Bases de données managées et stratégies de backup

Les bases de données managées déchargent l’équipe des tâches d’administration (patches, backups, réplication) tout en garantissant performances et disponibilité. PostgreSQL domine pour applications nécessitant transactions ACID et requêtes complexes, MySQL reste populaire pour simplicité, MongoDB convient aux données non-structurées. Les providers français proposent toutes ces options en versions managées.

Les stratégies de haute disponibilité incluent réplication master-slave (lecture distribuée), multi-master (écriture distribuée) et sharding (partitionnement horizontal). Les backups automatiques quotidiens avec rétention configurable protègent contre corruption de données. Les tests de restauration réguliers valident que les backups sont exploitables. Le point de récupération (RPO) et le temps de récupération (RTO) définissent les objectifs de résilience.

Les considérations de performance incluent indexation optimale (B-tree, GiST, GIN selon cas d’usage), connection pooling (PgBouncer pour PostgreSQL) et caching query (Redis, Memcached). Le monitoring des requêtes lentes identifie les goulots d’étranglement. Les outils d’analyse comme pgBadger ou Percona Toolkit facilitent l’optimisation. La scalabilité verticale (augmentation des ressources) précède généralement la scalabilité horizontale plus complexe.

Conclusion : Construire un backend mobile performant et souverain

L’architecture backend mobile moderne nécessite de maîtriser un écosystème technologique riche combinant protocoles API (REST, GraphQL), authentification sécurisée, synchronisation offline et infrastructure de notifications. Les solutions open source françaises et européennes offrent désormais des alternatives matures aux géants américains, permettant de concilier performance technique et souveraineté des données. API Platform, Strapi et Hasura pour les API, Supabase et Appwrite pour les BaaS, OneSignal pour les notifications constituent un stack technologique cohérent.

Les décisions architecturales doivent privilégier flexibilité et évolutivité, anticipant la croissance de la base utilisateurs et l’évolution des fonctionnalités. L’approche API-first facilite l’intégration multi-plateformes (iOS, Android, web) et la collaboration entre équipes. Les investissements dans la sécurité (OAuth2, JWT, MFA) et la conformité RGPD protègent à la fois les utilisateurs et l’entreprise contre risques juridiques et réputationnels.

L’hébergement sur cloud souverain français ou européen (OVHcloud, Scaleway) garantit que les données restent sous juridiction européenne, protégées du Cloud Act. Cette stratégie devient impérative pour les secteurs régulés (santé, finance, administration) et les entreprises valorisant la souveraineté numérique. La conteneurisation et l’orchestration Kubernetes facilitent le déploiement et la scalabilité tout en permettant la portabilité entre providers cloud.

Le succès d’un projet mobile repose autant sur la qualité du backend que sur l’expérience utilisateur. Investir dans une architecture solide évite la dette technique et les refactorisations coûteuses. L’écosystème open source offre outils et frameworks de qualité entreprise sans coûts de licence, permettant d’allouer le budget à l’expertise et l’infrastructure. La communauté active garantit pérennité, correctifs de sécurité et évolutions continues.

0 commentaires